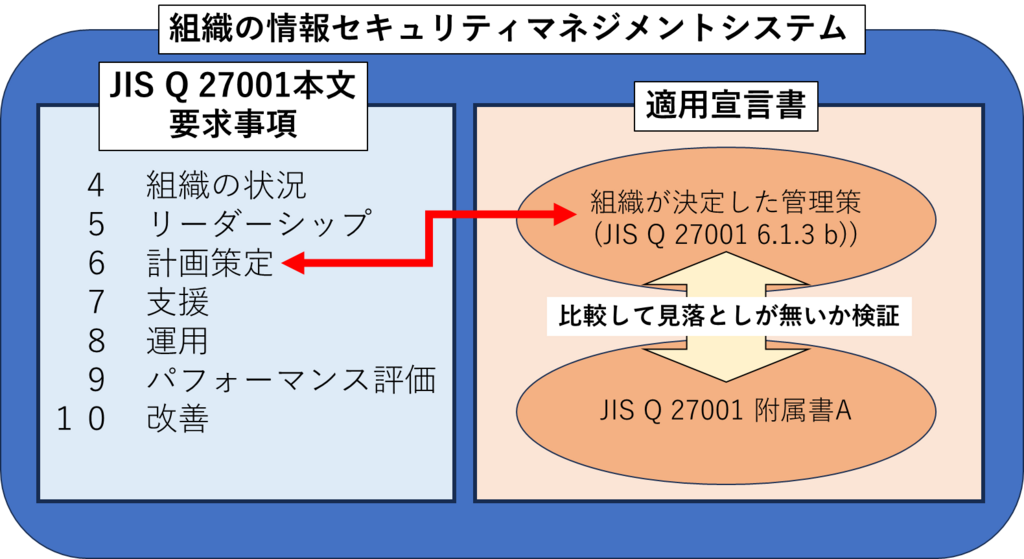

ISO/IEC 27001(情報セキュリティマネジメントシステム-要求事項)では、附属書A(情報セキュリティ管理策)にある管理策について、どの管理策を選択し実施しているのか「適用宣言書」で宣言し、運用しなければなりません。

※ISO/IEC 27001:2022(情報セキュリティ、サイバーセキュリティ及びプライバシー保護-情報セキュリティマネジメントシステムー要求事項)

また、ISO/IEC 27001 附属書AとISO/IEC 27002※は、相互に関連しています。

※ISO/IEC 27002:2022(情報セキュリティ、サイバーセキュリティ及びプライバシー保護-情報セキュリティ管理策)

当シリーズでは、附属書Aの5.1~8.34まで4の箇条、93の管理策について、やさしく解説していきます。

1.ISO/IEC 27001 附属書AとISO/IEC 27002の関係

ISO/IEC 27001の附属書AとISO/IEC 27002の関係は以下の通りです。

従って、実施すべきセキュリティ管理策の抜け漏れを防ぐために規定した「附属書A情報セキュリティ管理策」も、ISMSを構築する組織、ISMS審査員は理解することが必須です。

- ISO/IEC 27002:2022の管理策を、附属書Aで一覧で明示

- ISO/IEC 27002:2022の管理策の推奨(~することが望ましい)を附属書Aでは(~しなければならない)と形式的な要求事項に変更

- ISO/IEC 27001の6.1.3(情報セキュリティリスク対応)において組織が決定した管理策を検証する際に(国際的に認められた最適な慣行から導き出されたISO/IEC 27002の管理策集を)用いて比較・検証することが要求されている

- その結果から、組織のリスク対応のための包括的な情報セキュリティ管理策のリストとして 「適用宣言書」を策定して、組織自身が要求事項として具体化する(附属書Aは形式的な要求事項です。)

6.1.3 情報セキュリティリスク対応

組織は,次の事項を行うために,情報セキュリティリスク対応のプロセスを定め,適用しなければならない。

(略)

c) 6.1.3 b)で決定した管理策を附属書Aに示す管理策と比較し,必要な管理策が見落とされていないことを検証する。

注記2 附属書Aは,考えられる情報セキュリティ管理策のリストである。この規格の利用者は,必要な情報セキュリティ管理策の見落としがないことを確実にするために,附属書Aを参照することが求められている。

注記3 附属書Aに規定した情報セキュリティ管理策は,全てを網羅してはいない。必要な場合は,追加の情報セキュリティ管理策を含めることが可能である。

d)次の事項を含む適用宣言書を作成する。

-必要な管理策 [6.1.3のb)及びc)参照]

-それらの管理策を含めた理由

2.ISO/IEC 27002:2022年版改訂の主な趣旨

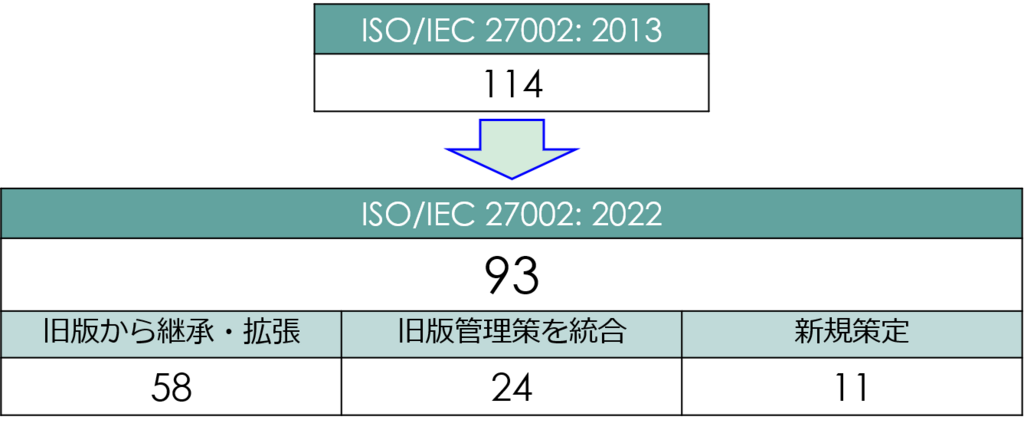

ISO/IEC 27002:2022改訂のポイントは以下の通りです。

2013年版における114の管理策から、統合、継承・拡張、新規策定等によって、93の管理策となりました。

ISO/IEC 27002:2013年版のタイトルは、「情報技術-セキュリティ技術ー情報セキュリティ管理策の実践のための規範」でした。情報セキュリティの内部統制を重視した管理策の規範集でした。

タイトルは、2022年版改訂で「情報セキュリティ、サイバーセキュリティ及びプライバシー保護-情報セキュリティ管理策」に変わり、管理策の素材集になりました。

従来の情報セキュリティに、サイバーセキュリティフレームワークの管理策とプライバシー保護の管理策を加えた広義の情報セキュリティ管理策集です。

従来のリスクを識別して、防御する予防の管理策から、サイバー攻撃のリスク(脅威)を検知して、防御、対応するフレームワークに拡大しました。

また、管理策は場面別から一般化の傾向にあります。

3.情報セキュリティ管理策の構成

(1)箇条構成

93の管理策は、以下の箇条5~箇条8で分類されています。この箇条を「テーマ」と呼称します。

| 組織的管理策 (箇条5) | 以下の分類でない場合 | 37管理策 |

| 人的管理策 (箇条6) | 個人に関係する場合 | 8管理策 |

| 物理的管理策 (箇条7) | 物理的対象に関係する場合 | 14管理策 |

| 技術的管理策 (箇条8) | 技術に関係する場合 | 34管理策 |

(2)目的(Purpose)

2013年版では、箇条5~箇条18の分類の下に、35の管理目的(control objectives)がありました。

これは、管理策を設計する際、当該リスクの管理目的(情報セキュリティ目的)を決定し、その管理目的を情報のライフサイクルを考慮して1つ以上の管理策で達成することを意図していました。

一方、サイバーセキュリティ対策では、攻撃者の動機(リスク源)に対してリスクシナリオを描いて管理策を開発することになります。従って、2022年版では、個別の管理策が異なるリスクの状況にも対策できるように管理策が一般的(汎用的)な記載となり、管理目的の分類がなくなりました。

また、当該情報セキュリティリスクに対して、当該管理策をなぜ実施するか認識できるように、新たに、管理策ごとに「目的(purpose)」が記載されています。

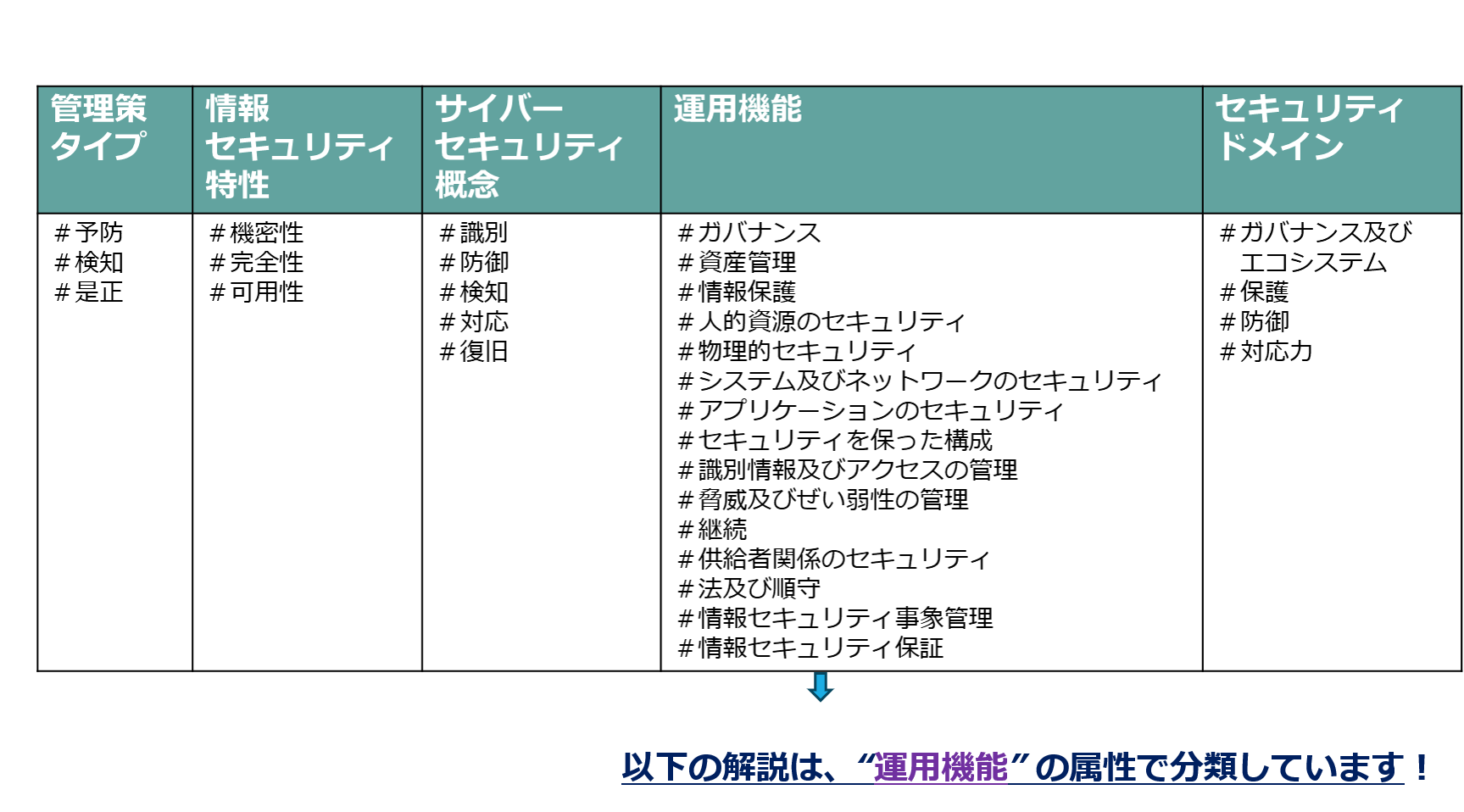

(3)属性

各管理策には、上記テーマとは異なる観点に立ち、位置付けや効果を理解するための情報として、5つの属性とそれに関連付けられる属性値が例示されています。

※5つの属性:管理策タイプ・情報セキュリティ特性・サイバーセキュリティ概念・運用機能・セキュリティドメイン

管理策の記載が一般的(汎用的)になりましたが、2013年版で運用の場面別に詳細に記載された管理策はすべて継承されるわけですから、従来の管理策を理解した上で、“運用機能”の属性分類を利用して管理策の理解をすることを推奨します。

次回より、個々の管理策について説明していきたいと思います。

以上